Come posso utilizzare in modo efficace gli strumenti dell'interfaccia a riga di comando (CLI) per migliorare le mie operazioni tattiche?

Nel regno delle operazioni tattiche, l'interfaccia a riga di comando (CLI) emerge come uno strumento potente, che consente agli utenti di sfruttare le capacità complete dei loro sistemi con precisione ed efficienza. Questo articolo approfondisce il significato degli strumenti CLI negli scenari tattici, esplorandone i vantaggi e mostrando le loro diverse applicazioni nella ricognizione, nella consapevolezza della situazione, nell'analisi di rete e nella manipolazione dei dati.

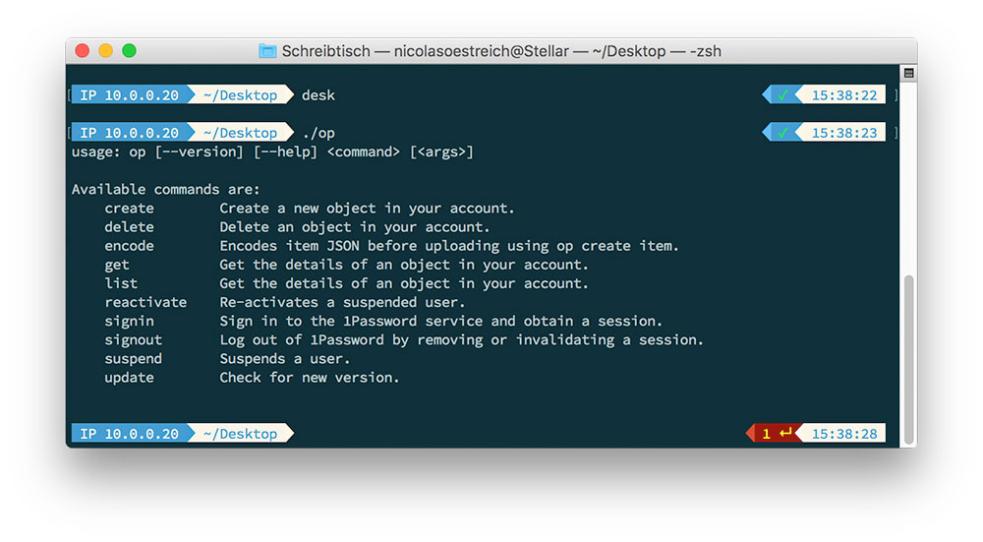

Strumenti CLI Essenziali Per Le Operazioni Tattiche

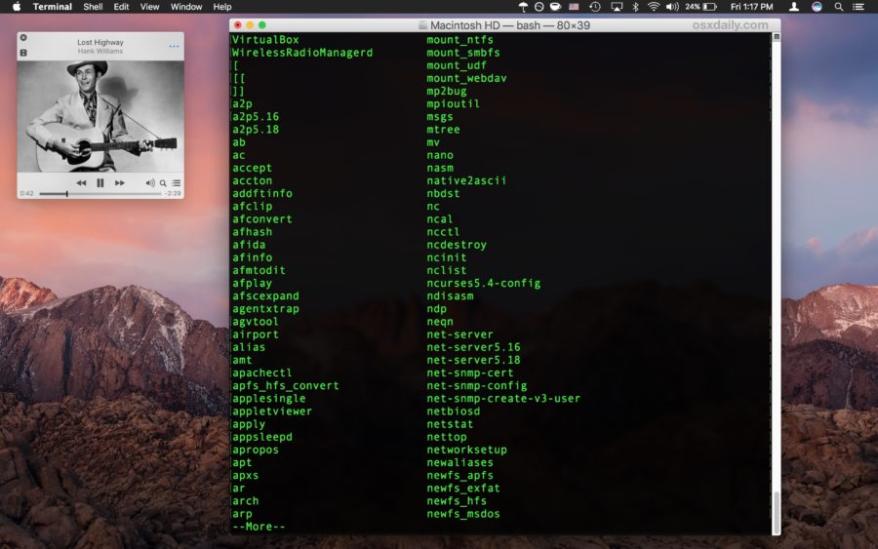

Sono disponibili una moltitudine di strumenti CLI, ognuno dei quali è adattato a compiti specifici all'interno delle operazioni tattiche. Tra i più comunemente impiegati ci sono:

- Ricognizione e raccolta di informazioni: Strumenti come Nmap, Wireshark e Metasploit aiutano a scansionare le reti, scoprire vulnerabilità e analizzare il traffico di rete, fornendo informazioni preziose per un processo decisionale consapevole.

- Consapevolezza della situazione e processo decisionale: Strumenti come Google Earth, GPSd e Tactical Analysis Tools (TAT) consentono la visualizzazione dei dati, la creazione di mappe e il monitoraggio delle risorse, migliorando la consapevolezza della situazione e supportando un processo decisionale efficace.

- Analisi di rete e sicurezza: Strumenti come tcpdump, Snort e Security Onion facilitano l'analisi del traffico di rete, il rilevamento delle anomalie e l'identificazione delle minacce alla sicurezza, garantendo l'integrità delle reti tattiche.

- Manipolazione dei dati e automazione: Strumenti come grep, sed e awk consentono agli utenti di analizzare, filtrare e trasformare i dati in modo efficiente, mentre linguaggi di scripting come Python e Bash consentono l'automazione di attività ripetitive, semplificando le operazioni tattiche.

Ricognizione E Raccolta Di Informazioni

Gli strumenti CLI svolgono un ruolo fondamentale nella raccolta di informazioni e nella conduzione di ricognizioni. Strumenti di scansione di rete come Nmap e Angry IP Scanner scoprono porte e servizi aperti, rivelando potenziali vulnerabilità. Strumenti come Wireshark e tcpdump catturano e analizzano il traffico di rete, fornendo informazioni sull'attività di rete e identificando modelli sospetti. Metasploit, un potente framework di test di penetrazione, consente lo sfruttamento delle vulnerabilità per ottenere l'accesso ai sistemi ed estrarre informazioni preziose.

Consapevolezza Della Situazione E Processo Decisionale

Gli strumenti CLI migliorano la consapevolezza della situazione fornendo visualizzazione e analisi dei dati in tempo reale. Strumenti come Google Earth e GPSd consentono agli utenti di visualizzare dati geospaziali, sovrapponendo informazioni tattiche su mappe per una migliore comprensione dell'ambiente operativo. Tactical Analysis Tools (TAT) consentono la creazione di visualizzazioni complesse, facilitando l'analisi di grandi set di dati e supportando un processo decisionale consapevole.

Analisi Di Rete E Sicurezza

Gli strumenti CLI sono indispensabili per analizzare il traffico di rete, rilevare anomalie e identificare minacce alla sicurezza. Strumenti come tcpdump e Snort catturano e analizzano i pacchetti di rete, consentendo il rilevamento di attività sospette e potenziali attacchi. Security Onion, una piattaforma completa di monitoraggio della sicurezza, integra più strumenti open source per fornire rilevamento e analisi delle minacce in tempo reale, proteggendo le reti tattiche dalle minacce informatiche.

Manipolazione Dei Dati E Automazione

La manipolazione e l'automazione dei dati sono fondamentali nelle operazioni tattiche. Strumenti CLI come grep, sed e awk consentono l'analisi, il filtraggio e la trasformazione efficienti dei dati, estraendo informazioni significative da grandi set di dati. Linguaggi di scripting come Python e Bash consentono agli utenti di automatizzare attività ripetitive, semplificando le operazioni e liberando tempo prezioso per attività critiche per la missione.

Casi Di Studio Ed Esempi Reali

Numerosi esempi reali mostrano l'impiego riuscito di strumenti CLI nelle operazioni tattiche. Nel 2016, l'esercito statunitense ha utilizzato strumenti CLI per analizzare il traffico di rete e identificare attività dannose durante un attacco informatico, prevenendo una potenziale violazione di dati sensibili. Nel 2018, le forze dell'ordine hanno utilizzato strumenti CLI per rintracciare un gruppo di criminali informatici coinvolti in una truffa di phishing su larga scala, portando al loro arresto e alla loro condanna.

Procedure Consigliate E Considerazioni

L'utilizzo efficace degli strumenti CLI nelle operazioni tattiche richiede l'adesione alle procedure consigliate e un'attenta considerazione di vari fattori. La sicurezza è fondamentale, con misure come password complesse, aggiornamenti regolari e segmentazione di rete essenziali per proteggere i sistemi dall'accesso non autorizzato. La formazione è fondamentale per garantire che il personale sia competente nell'utilizzo degli strumenti CLI e ne comprenda le capacità e i limiti. Anche l'integrazione con i sistemi esistenti è importante, garantendo un'interoperabilità senza interruzioni e massimizzando il valore degli strumenti CLI all'interno dell'ambiente tattico.

Gli strumenti CLI sono risorse preziose nelle operazioni tattiche, consentendo agli utenti di sfruttare le capacità complete dei loro sistemi e migliorare la loro efficacia operativa. Padroneggiando questi strumenti, i team tattici possono ottenere un vantaggio decisivo nella ricognizione, nella consapevolezza della situazione, nell'analisi di rete e nella manipolazione dei dati, consentendo loro di prendere decisioni consapevoli, rispondere rapidamente alle minacce e raggiungere il successo della missione.

YesNo

Lascia una risposta